Unitat 2. Ciberseguretat i protecció de dades

1.1 Política de taules i pantalles netes

1.2 Mesures de seguretat en context "paper 0"

1.3 Gestió de comptes, permisos i credencials

1.4 Bloqueig de l'estació de treball

1.5 Mesures de seguretat en dispositius digitals propis

1.6 Mesures de seguretat en dispositius digitals corporatius

vídeo 1 Què hem de tenir en compte per protegir les dades?

vídeo 2 Compartició de fitxers a OneDrive i SharePoint

⚠️ 2. Les precaucions pel que fa als riscos en l’ús de les eines TIC bàsiques

2.1 Enginyeria social

2.2 Pesca de credencials, pesca per SMS i pesca per veu

2.3 Programari de segrest

2.4 Correu brossa

2.5 Navegació segura

2.6 Comunicar els incidents

vídeo 3 Què hem de tenir en compte per no caure en enganys?

vídeo 4 Com protegir-nos davant atacs de virus informàtics (ransomware)

🔐 3. Com s'han de gestionar dades personals, garantir la continuïtat i evitar pèrdues d'informació

3.1 Dades personals i mesures de ciberseguretat

3.2 On cal evitar compartir les dades

3.3 Les categories especials de dades

3.4 Com xifrar les dades

3.5 Notificació d’incidències

3.6 On trobar la informació

3.7 Com protegir la informació digitalitzada

3.8 Recuperació de la informació. Còpies de seguretat

3.9 Ús de suports USB i dispositius mòbils

vídeo 5 Revisa privacitat

vídeo 6 Parlem de… dispositius al dia

Introducció a la ciberseguretat en el teletreball-supervisors

El teletreball és l’exercici de la prestació de serveis fora de les instal·lacions, des de la casa del treballador o la treballadora, o a través d’espais habilitats de la Generalitat de Catalunya per fer aquestes funcions.

La virtualització de l’oficina i l’aposta per la mobilitat i altres formes d'organització del treball i prestació dels serveis plantegen una sèrie de reptes a l’hora de generar cultura adequada sobre ciberseguretat i protecció de dades, extensibles a tots els empleats.

En la Instrucció 8/2020, de 24 de novembre, sobre l’ús de les tecnologies de la informació i la comunicació a l’Administració de la Generalitat de Catalunya, s'adapta i facilita la prestació de serveis en la modalitat de treball en remot, així com la possibilitat d’ús voluntari dels dispositius digitals propietat de l’empleat amb les condicions d’ús fixades per l’Administració. Aquestes comporten necessàriament la supressió de determinades restriccions en les regles d’us dels dispositius digitals, l’accés a les xarxes i la seguretat de la informació respecte de l’ús de les TIC en la modalitat presencial de prestació de serveis.

En aquest sentit, teletreballar comporta el risc de treballar en llocs desprotegits, fora d’un perímetre de seguretat on les amenaces i els riscos són més evidents, que fa necessari que el teletreballador adopti algunes mesures. El departament o organisme competent haurà d’avaluar i aprovar, a instàncies de l’òrgan competent per autoritzar el teletreball, els mitjans propis que la persona interessada es proposi utilitzar. Per això es concretarà un pla personal de treball que emplenaran la persona teletreballadora i la persona supervisora on, a més d'altres aspectes, s'hi descriurà:

- El nivell de protecció de les dades que es tractaran en la prestació de serveis en modalitat de teletreball.

- L'ús de mitjans propis o les eines i mitjans corporatius posats a disposició de la persona teletreballadora.

En aquest curs es preveuen, per tant, dos escenaris de teletreball:

- Quan qui teletreballi hagi d'usar un dispositiu digital corporatiu, a través de les eines i els mitjans de treball que són propietat de l'organisme competent (per exemple, ordinadors corporatius amb una connexió VPN o dispositius mòbils corporatius).

- Quan qui teletreballi estigui autoritzat a usar un dispositiu digital propi, a través de les eines i els mitjans de treball que són de la seva propietat (per exemple, l'ordinador portàtil, tauleta o dispositiu mòbil personals).

| Accessos permesos amb | Dispositiu digital corporatiu | Dispositiu digital personal |

|---|---|---|

| Eines ofimàtiques corporatives en línia | ✓ | ✓ |

| Accés web correu corporatiu (ecorreu.gencat.cat) | ✓ | ✓ |

| Sistemes d’informació web Extranet | ✓ | ✓ |

| Tractament de dades confidencials o sensibles amb prèvia autorització | ✓ | ✓ |

| Sistemes d’informació web Intranet | ✓ | X |

| Aplicacions amb client pesant | ✓ | X |

| File corporatiu | ✓ | X |

Els tres temes següents descriuen mesures de seguretat orientades a garantir la confidencialitat, la privacitat, la integritat, la disponibilitat, l'autenticitat i la traçabilitat de la informació, així com el compliment de la legislació vigent.

1. Sobre el lloc de treball

En un escenari de teletreball els riscos poden ser més importants i cal minimitzar-los amb unes proteccions addicionals. S'implementen nous sistemes que milloren la seguretat de la xarxa sense comprometre la usabilitat de les persones usuàries. Però es fa imprescindible la generalització de l'ús d'eines corporatives que incorporen elements essencials de seguretat.

Qui no s'ha deixat alguna vegada el portàtil desbloquejat quan marxa a fer un cafè? Per aquest motiu, hem de tenir cura mentre treballem (i també quan no treballem) i seguir les bones pràctiques que us mostrem a continuació.

1.1 Política de taules i pantalles netes

L'escenari habitual al lloc de treball, amb formularis de declaracions, actes de controls, pagaments, informes jurídics en pantalla o sobre la taula, s'ha transformat de manera radical. Aquesta situació parteix d'una sèrie de mesures organitzatives bàsiques i imprescindibles.

Autoritzar teletreballar o treballar en remot (treball a distància) a l'equip de col·laboradors comporta el risc que treballin en llocs desprotegits, és a dir, sense barreres de seguretat físiques i lògiques implantades a les instal·lacions. Fora d'aquest perímetre de seguretat, augmenten les amenaces i les vulnerabilitats, la qual cosa fa necessari d'adoptar mesures de seguretat addicionals segons el grau de criticitat de la informació que es manega.

Per prestar serveis en el treball a distància, els dispositius digitals han de ser utilitzats per al compliment de les tasques i les funcions assignades al personal en la forma i condicions descrites en el moment de lliurament de l’equipament. Per això s'haurà de complir la normativa de seguretat recollida a la Guia d’ús segur per al teletreball i treball en remot i la Instrucció d'ús de les TIC.

No pel fet de teletreballar s'ha de deixar d'estar atent a quina documentació tens sobre la taula i quins documents vols imprimir. Moltes vegades, un document s'imprimeix per comoditat, però potser després acaba en una paperera on qualsevol persona el podrà agafar i llegir-hi dades patrimonials o de comissió d'infraccions, per exemple. Per aquest motiu, has d'evitar o limitar la impressió en paper.

En espais de cotreball (coworking) oferts per la Generalitat hi ha treballadors interns i/o externs i es fomenta la interrelació entre empleats. Si es deixa algun dispositiu d'emmagatzemament a sobre de la taula durant un descans i estan en un espai on hi ha més gent pot desaparèixer.

Aquestes mesures han de ser més rigoroses en una cafeteria, un hotel, un centre de congressos o qualsevol altre espai públic.

Si se xifren els dispositius extraïbles protegim la informació que contenen. I sobretot, quan no s'han de fer servir, cal recomanar-los que els desin, sempre que es pugui, en un lloc tancat en clau.

A més dels documents que se solen imprimir, l'espai de treball també es pot arribar a convertir en un arc de Sant Martí amb tots els colors de les notes adhesives enganxades. Una d'aquestes notes adhesives pot ser la contrasenya d'accés al correu que sempre s'oblida o el PIN de la targeta d'identificació electrònica d'empleat públic (la targeta T-CAT).

Per tant, cal prendre les mesures adients per evitar que persones alienes puguin visualitzar o accedir a la informació del mitjà tecnològic, sense autorització.

Recordem-los, doncs, que cal custodiar, si en tenen, la targeta T-CAT després d'usar-la.

Recordem-los, doncs, que cal custodiar, si en tenen, la targeta T-CAT després d'usar-la.

Finalment, cal que consideris que, en el cas del teletreball, el lloc de treball es pot diversificar: una taula a casa, una sala de reunions, un espai compartit, un espai en un hotel, etc. Per tant, has de procurar d'aplicar les mesures de seguretat a tots els escenaris.

Hem de procurar minimitzar-los!

Recull de notícies que parlen de casos reals

- Dixie d'Amelio té la contrasenya més fàcil del món (i li pirategen).🔗enllaç

- Un periodista es cola en una videoconferència secreta de ministres de Defensa de la Unió Europea gràcies a una fotografia publicada a Twitter. 🔗enllaç

1.2 Mesures de seguretat en context "paper 0"

Segons la Llei orgànica de protecció de dades i garantia de drets digitals (LOPDGDD), la informació amb dades de caràcter personal (que contenen expedients, currículums, historials mèdics, etc.), s'ha de mantenir custodiada sempre que no s'hi estigui treballant (consulta la normativa aplicable).

Si considereu que en algun cas cal assegurar-se que la informació sensible que es treballarà en la pantalla del dispositiu pot estar massa exposada en l'escenari de treball, es pot instal·lar un filtre polaritzador de pantalla.

Si considereu que en algun cas cal assegurar-se que la informació sensible que es treballarà en la pantalla del dispositiu pot estar massa exposada en l'escenari de treball, es pot instal·lar un filtre polaritzador de pantalla.

Si en el lloc de treball on no es genera documentació en paper, cal treballar mínimament en paper o llapis de memòria, sempre s'ha de guardar als calaixos amb clau quan no s'utilitzi (sobretot si es tracta de dades sensibles o especialment protegides); evidentment, cal tenir cura si per algun motiu, com ara una reunió en àrees de col·laboració, reunió informal o fora del departament, es fa ús d'aquesta documentació o s'hi accedeix (física o en llapis de memòria).

En cas d'haver autoritzat a algú a treure informació del Departament (segons procediment del Departament), en teletreballar fora de les instal·lacions, majoritàriament des del domicili o en espais habilitats on t'acompanyen altres persones, cal tenir-ne molta més cura, i també haurem de disposar de sistemes per encadenar el portàtil a la taula i mai deixar cap tipus de documentació a la vista.

Recull de notícies que parlen de casos reals

- Investiguen si una assaltant al Capitoli va intentar vendre a Rússia l'ordinador de Pelosi. 🔗enllaç

- Troben documents confidencials de l'Ajuntament en un abocador. 🔗enllaç

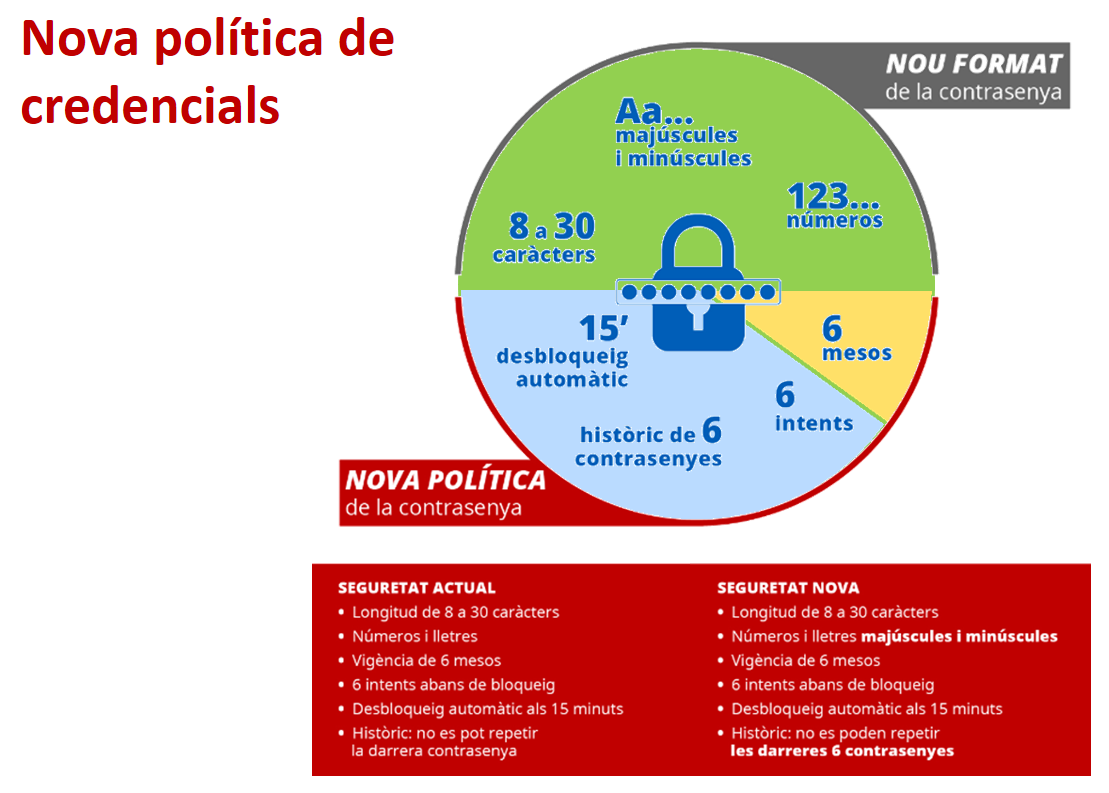

1.3 Gestió de comptes, permisos i credencials

En tant que personal teletreballador, el dispositiu tecnològic ha d'estar configurat amb un mètode d'autenticació robust per accedir a la sessió d'inici.

A l’hora d’utilitzar un ordinador o entrar en una aplicació, la dada més important és la teva credencial d'accés. Si algú amb males intencions roba aquesta identitat i contrasenya, pot suplantar la identitat i accedir a tot arreu on tinguem permisos (correu, contactes, agenda, documents de compartits al núvol, etc.). Cal, doncs, que tinguem molt present que tot el personal teletreballador és responsable de fer un ús segur dels mitjans amb què treballa, tant si són mitjans corporatius com propis.

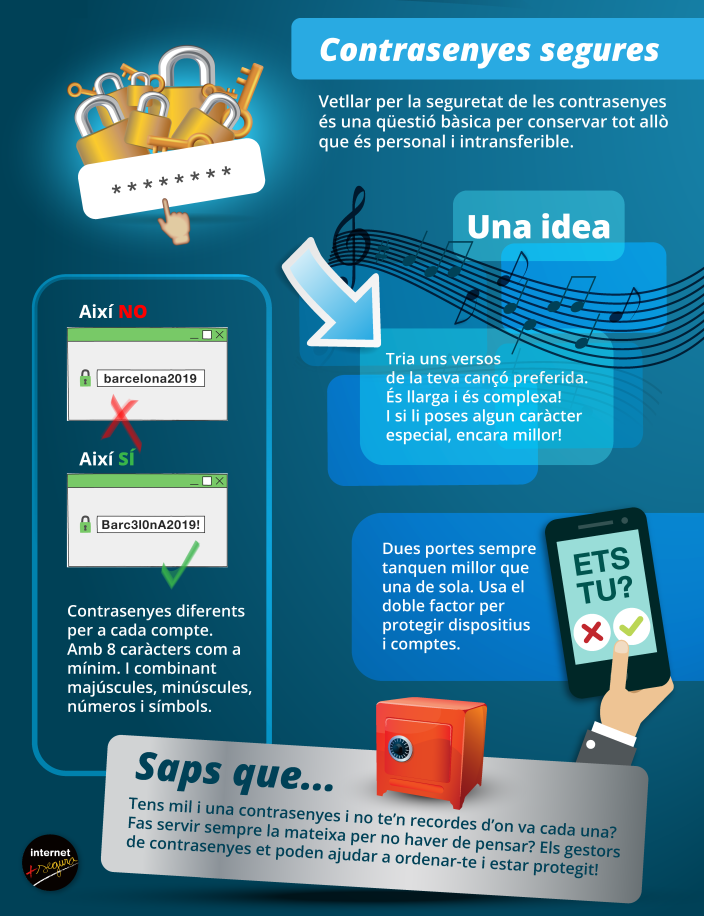

Per aquest motiu, cal tenir en compte una sèrie de mesures per gestionar credencials.

Un cop rebuda una credencial a l'ordinador o de qualsevol aplicació per primer cop, sempre cal fer-la canviar per una que sigui pròpia de la persona usuària, que només ella conegui. Aquesta situació és igualment aplicable després de la reactivació d’una clau oblidada (típica situació que pot passar, per exemple, quan es torna de vacances).

Cal recordar que mai no s'han de compartir credencials d'accés amb ningú (ni enviar a ningú), ni tampoc la targeta T-Cat ni el PIN associat!

Així mateix, si no és una bona pràctica apuntar les contrasenyes en una nota adhesiva, tampoc no ho és fer-ho en llibretes o en qualsevol full de paper. De la mateixa manera, si es deixen les contrasenyes en un fitxer de text dins de l’ordinador, i un dia treballant en un espai compartit el deixes desbloquejat, permetria que qualsevol accedís a aquest fitxer i pogués robar totes les contrasenyes que conté. Hi ha gestors de contrasenyes que et poden ajudar en aquesta tasca.

Tampoc no és segur utilitzar l’opció de recordar contrasenyes dels navegadors, ja que, si un usuari maliciós entra al sistema, podrà accedir a totes les aplicacions web que facin servir aquestes credencials.

És important seguir les recomanacions del sistema de Gestió d'Identitats i Accés a Recursos corporatiu (GICAR), i canviar les contrasenyes periòdicament, tal com defineixen les polítiques aprovades que asseguren la complexitat.

Arribats en aquest punt, hi ha l’enllaç al portal d'autogestió de contrasenyes, davant de qualsevol problema que puguis tenir amb les teves credencials corporatives. Tampoc hem d'enviar als administradors o responsables TIC les credencial d'accés, aquests ja disposen d’eines i mitjans per operar sense necessitat que els usuaris les donin a conèixer.

També cal assegurar que una persona teletreballadora només pot disposar dels permisos mínims necessaris per accedir als sistemes d'informació per desenvolupar les seves funcions, i garantir en tot moment el principi de segregació de funcions. Aquest precepte és especialment crític en la gestió d’ajuts i subvencions, per la qual cosa cal delimitar bé els perfils que poden participar en la sol·licitud, la gestió, el control o el pagament d'aquests ajuts i subvencions.

També cal assegurar que una persona teletreballadora només pot disposar dels permisos mínims necessaris per accedir als sistemes d'informació per desenvolupar les seves funcions, i garantir en tot moment el principi de segregació de funcions. Aquest precepte és especialment crític en la gestió d’ajuts i subvencions, per la qual cosa cal delimitar bé els perfils que poden participar en la sol·licitud, la gestió, el control o el pagament d'aquests ajuts i subvencions.Per això és important comunicar sempre les baixes i els canvis d'àrea als responsables dels sistemes i d'aplicacions del departament, per evitar l'acumulació de privilegis que pugui contravenir el principi de segregació de funcions.

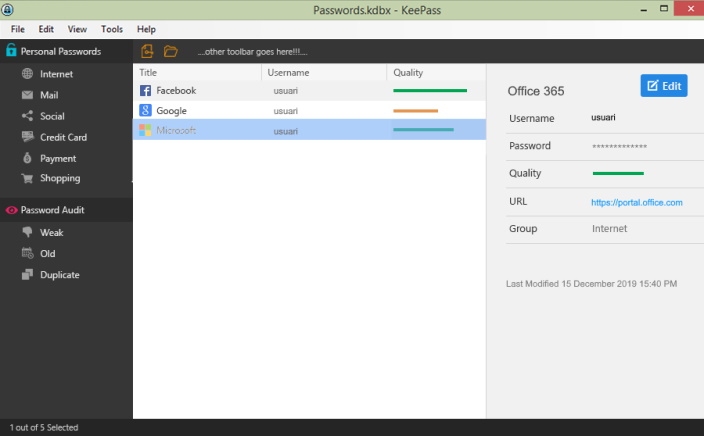

Ús de KeePass (Android i iPhone)

Ús de KeePass (Android i iPhone)

KeePass és un gestor de contrasenyes amb moltes funcionalitats que ofereixen seguretat quan utilitzem moltes contrasenyes en el dia a dia.

Teniu un petit tutorial de funcionament a keepass.es. Què són els gestors de contrasenyes? internetsegura.cat/faq-items/.

Recull de notícies que parlen de casos reals

- Perquè no és bona idea desar les contrasenyes en el navegador i com evitar-ho a Chrome i Firefox.🔗enllaç

- Un programador alemany li queden 2 oportunitats per esbrinar la contrasenya del seu disc dur.🔗enllaç

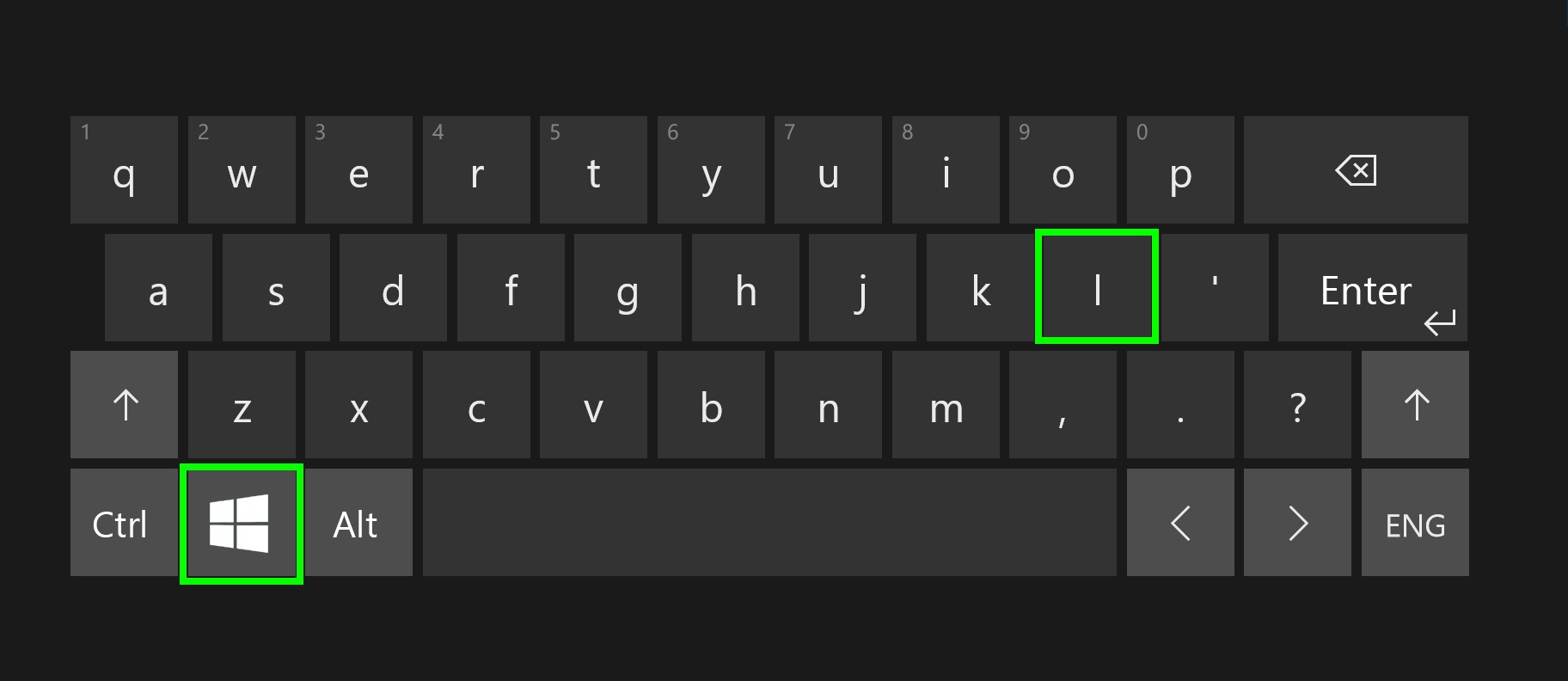

1.4 Bloqueig de l'estació de treball

El dispositiu tecnològic corporatiu emprat per teletreballar no ha de quedar mai desatès, especialment si s'ha superat el procés d'identificació i autenticació per accedir a sistemes i/o aplicacions. Cal recordar que quan s'hagi de desatendre’l temporalment, cal que romangui bloquejat i, si convé, encadenat (hi ha sistemes per poder-ho fer).

En el cas que la persona teletreballadora faci ús d'un dispositiu digital propi, és recomanable actuar de la mateixa manera.

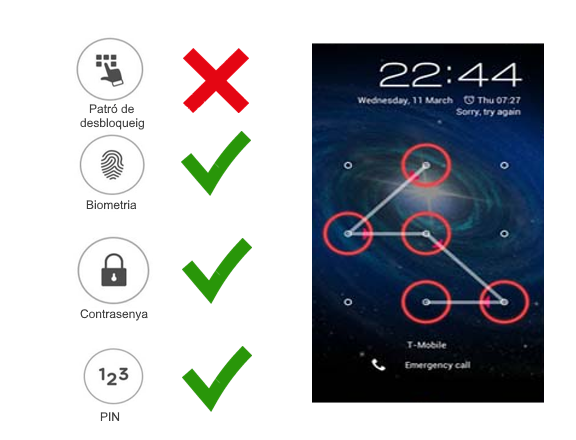

Cal protegir l’accés al dispositiu mòbil activant un dels mecanismes de desbloqueig permesos, sempre que tècnicament sigui possible i preferentment amb aquest ordre: codi o contrasenya de desbloqueig, PIN de desbloqueig i empremta digital. No es recomana l’ús d’un patró de desbloqueig ja que aquest mecanisme té un nivell de seguretat mitjà, convertint-lo en el més susceptible d’accés per tercers no autoritzats.

Finalment, cal que s'apagui l'ordinador quan es tanca la jornada laboral, encara que s'estigui treballant a casa. Quan es reinicia el sistema operatiu, permetem que s'actualitzi el programari i es descarreguin les darreres proteccions de seguretat necessàries (actualitzacions d'antivirus, etc.).

Cal abstenir-se d’utilitzar procediments i eines no corporatives i instal·lar programari alienes a l’entitat que permetin alterar les polítiques de configuració i ús dels dispositius digitals. Els dispositius digitals emprats tindran instal·lat un programari antivirus, eines de neteja de codi maliciós i una política activa de pegats que hauran d’estar permanentment actualitzats.

Recull de notícies que parlen de casos reals

- Quin mètode de desbloqueig de mòbil és més segur?🔗enllaç

- El que no has de fer mai si et roben el telèfon mòbil”. 🔗enllaç

1.5 Mesures de seguretat en dispositius digitals propis

Les tecnologies de la informació i les comunicacions (TIC) són part indispensable del funcionament de l’Administració. La implantació de les TIC esdevé un element d’eficiència i modernitat que permet l’accés electrònic dels ciutadans als serveis públics per fer totes les seves gestions i tràmits, i afavoreix l'acostament de l’Administració als ciutadans.

S'haurà d’utilitzar l’entorn web de les eines de col·laboració corporatives quan hi accedeixi des d’un dispositiu personal.

Cal abstenir-se de fer ús de xarxes wifi públiques que no estiguin vinculades a la Generalitat de Catalunya, al sector públic o a les entitats locals o a xarxes no securitzades (com per exemple, xarxes wifi públiques de cibercafès, centres comercials, aeroports, hotels, etc.). Només està permesa si es disposa d'accés VPN.

S’han d’emprar les xarxes wifi securitzades de confiança que requereixin la introducció d'una contrasenya per establir connexió (per exemple, les xarxes domèstiques). Aquestes estan marcades amb un candau al costat del nom de la wifi.

Aquest tipus de xarxes wifi utilitzen com a mínim l’estàndard de seguretat WPA2 (amb usuari i contrasenya). Es recomana actualitzar aquesta contrasenya amb freqüència amb una clau robusta (el màxim de llarga).

![]() Què hem de tenir en compte per protegir les dades?

Què hem de tenir en compte per protegir les dades?

vídeo 1

- Cal recordar que s'eviti emmagatzemar informació no relacionada amb les tasques i funcions encomanades: per exemple, recursos multimèdia (vídeos, fotografies, música, etc.) als espais de xarxa corporatius.

- Quant al programari, cal anar molt en compte amb els programes que s'instal·len en el dispositiu propi, sobretot si tenim usuaris que usen jocs o aplicacions no professionals, i cal evitar usar-los, ja que són font de programari maliciós (malware).

- Fem-los responsables de la seguretat dels equips informàtics propis amb actualitzacions mínimes per treballar.

- Cal recordar que l'adreça electrònica Gencat s'ha d'usar exclusivament en l’àmbit professional i amb un ús ètic.

- Addicionalment, cal advertir que no es pot emmagatzemar informació en el disc local o en suports externs sense permís.

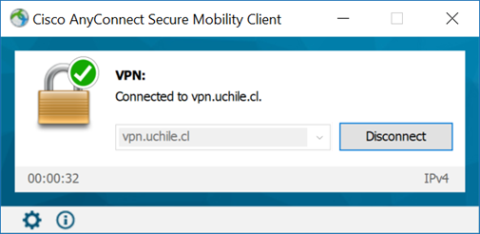

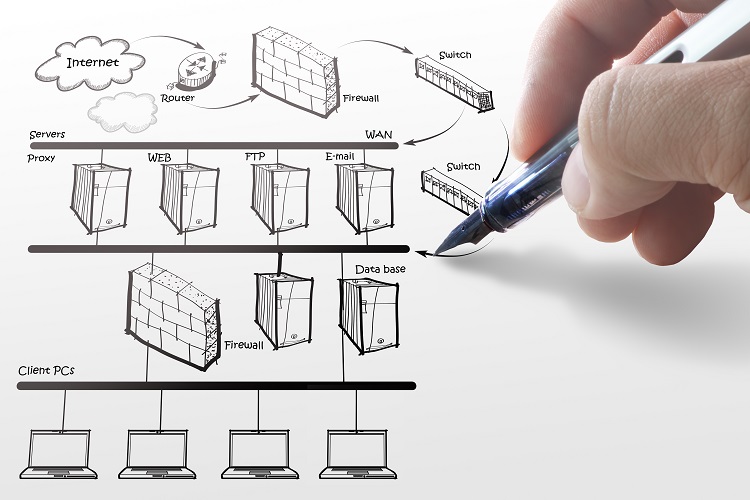

1.6 Mesures de seguretat en dispositius digitals

Per tal d'evitar que persones alienes a la Generalitat de Catalunya puguin visualitzar informació del mitjà tecnològic o accedir-hi, sense autorització, només en els dispositius digitals corporatius, a banda de sistemes de bloqueig de dispositiu, es permetrà l'accés a través de VPN en determinats serveis (sistemes d'informació web intranet, aplicacions amb client pesant, servidor de fitxers corporatiu, etc.) si són necessaris per teletreballar i els heu autoritzat.

Els dispositius digitals propis no es podran connectar als mitjans i equipaments corporatius i/o eines informàtiques mitjançant una VPN corporativa.

Addicionalment, cal abstenir-se de:

- Emmagatzemar informació en el disc local o en suports externs sense permís.

- No es poden usar eines no corporatives quan existeixin solucions en l’entorn professional i quan es tracti informació confidencial.

Per a funcions d’emmagatzematge, col·laboració, treball en equip, comunicacions, processament i aplicacions, entre d’altres, el personal ha de fer ús dels espais digitals i eines que l’entitat posa a la seva disposició per processar dades de la Generalitat de Catalunya. Aquestes es posen a disposició per tal de:

- Facilitar i millorar la comunicació, tant individualment com en grup.

- Promoure la mobilitat interna dins d’una seu o fora d’ella.

- Proveir de capacitats per treballar en equip ja sigui dins del seu àmbit o organisme, com transversal dins de la Generalitat i amb col·laboradors externs quan s’escaigui.

- Facilitar la interacció en remot amb persones o entitats externes a la Generalitat.

Davant l’ús de serveis al núvol, tot i que estiguin autoritzats, sempre pensa dues vegades la sensibilitat de la informació que hi emmagatzemes i a qui atorgues permisos per accedir-hi.

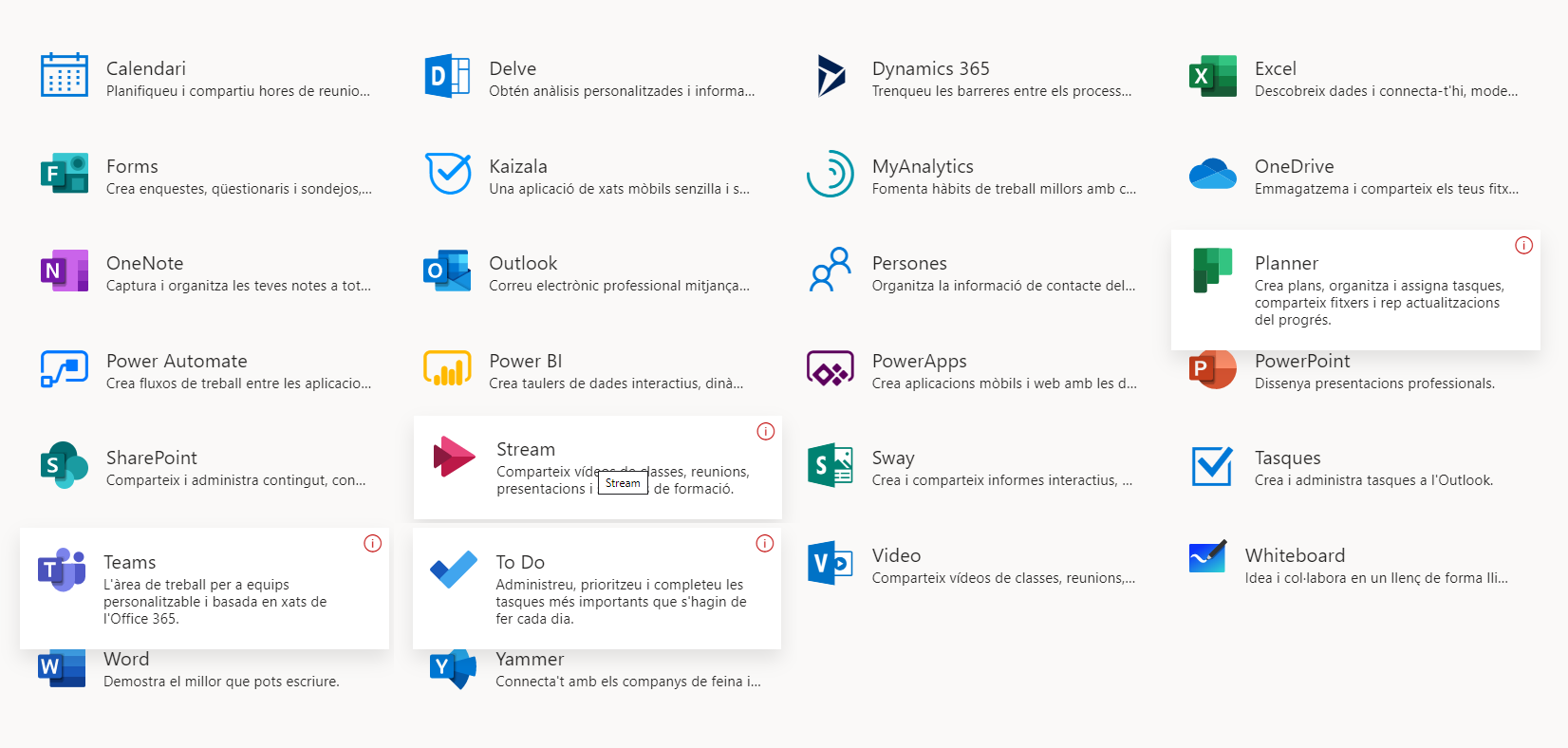

Espais de col·laboració:

L'entorn Office 365 ofereix moltes eines i serveis que estan autoritzats i et permetran organitzar el teletreball. Amb Office 365 es pot:

- Fer reunions a distància amb vídeo i xat

- Planificar dels objectius de treball

- Organitzar i fer seguiment de les tasques completades cada dia

- Mantenir contacte amb tot l'equip i compartir documentació editable d'un projecte

- Donar accés temporal a carpetes on desar la documentació.

![]() Compartició de fitxers a OneDrive i SharePoint

Compartició de fitxers a OneDrive i SharePoint

vídeo 2

Consulta els estàndards de seguretat del Marc Normatiu de Seguretat de la Informació dins el portal de l'Agència de Ciberseguretat de Catalunya (accés amb credencials).

↑ Inici del bloc | ↑ Índex de la unitat

[FINAL DE BLOC] 💻 1. Sobre el lloc de treball

2. Les precaucions pel que fa als riscos en l’ús de les eines TIC bàsiques

En aquest bloc s'explicaran els perills més comuns amb els quals es pot topar el personal d'una organització, i el camí per combatre i evitar aquests riscos tot promovent la navegació segura a la xarxa.

2.1 Enginyeria social

L'enginyeria social és un mètode que consisteix a eludir els sistemes de seguretat amb enganys. El concepte enginyeria social es refereix a una sèrie de tècniques que s'utilitzen per tal d'obtenir, a través de l’engany, informació privada sobre el nostre entorn, i així poder fer atacs més sofisticats, com ara accedir als nostres sistemes o fer un robatori d'informació.

A través del correu electrònic o de les xarxes socials ens solen arribar molts atacs d'aquest tipus, com per exemple els missatges que ens arriben en els quals hi sol haver un fitxer adjunt o ens indiquen que cal fer clic en un enllaç. El que pretenen és infectar l'ordinador amb algun tipus de programari maliciós (malware) per robar informació.

Els ciberdelinqüents cerquen informació sobre la vida personal o els dispositius, a través de les dades públiques presents a Internet o amb enganys previs, per sobrepassar la seguretat dels sistemes.

D’aquesta manera:

- Robar dades personals (credencials d’accés a correus personals, xarxes socials, dades de targetes de crèdit, missatgeria electrònica, etc.).

- Robar informació confidencial que continguin els dispositius i que pugui ser rellevant per a l’Administració.

- Guanyar l'accés als sistemes d’informació corporatius a través de les teves claus d’accés.

- Infectar l'equip amb codi maliciós, la qual cosa podria provocar la pèrdua d’informació o, fins i tot, que espiessin tot el que fas sense que te n’adonessis.

El correu electrònic, els SMS, la missatgeria instantània i, fins i tot, les trucades telefòniques, poden ser utilitzades per enganyar la persona usuària, amb l’objectiu de robar-li les credencials o fer-li instal·lar programes maliciosos.

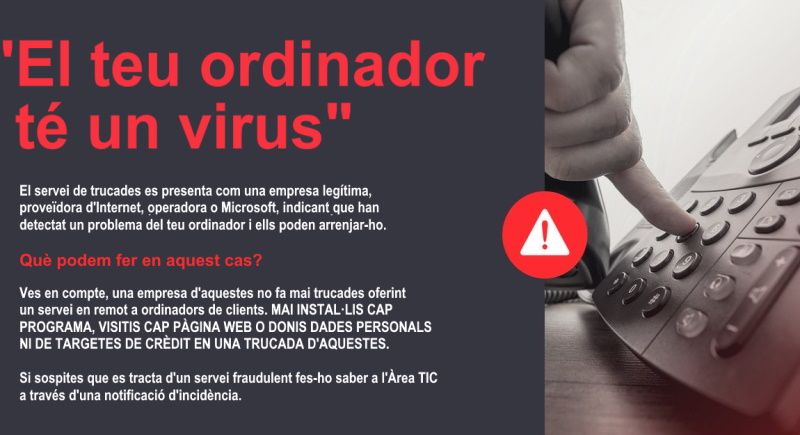

Els ciberdelinqüents usen enginyeria social i suplanten un pretès servei de Microsoft a la Generalitat de Catalunya, que en realitat no existeix.

enllaç avís de mossos

enllaç avís de mossos

Recull de notícies que parlen de casos reals

- Fals suport tècnic de Microsoft. 🔗enllaç

- La directiva de la EMT imputada pel 'frau del CEO' nega que entrés en el compte un dia festiu d'agost. 🔗enllaç

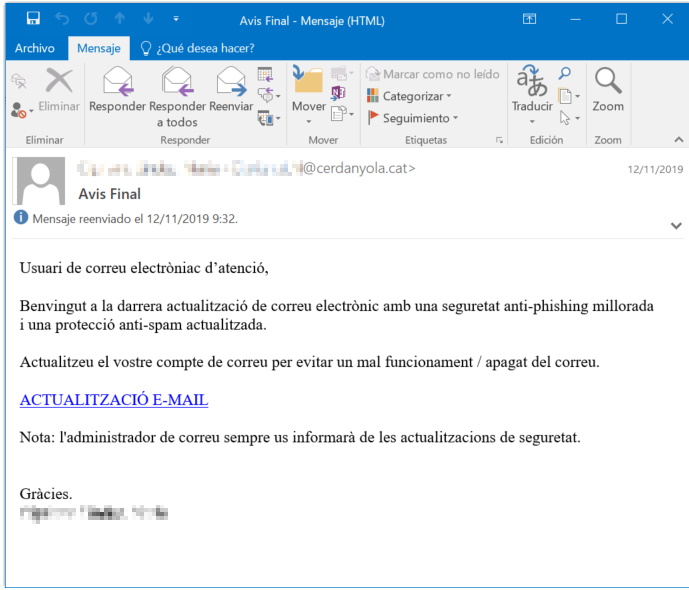

2.2 Pesca de credencials, pesca per SMS i pesca per veu

La pesca de credencials (phishing) és una pràctica exercida a través d'Internet que consisteix a suplantar la identitat electrònica d'una organització determinada amb l'objectiu de convèncer algú perquè reveli informació confidencial com ara contrasenyes, dades de targetes de crèdit, de la Seguretat Social o números de comptes bancaris, que posteriorment seran utilitzats amb finalitats fraudulentes.

La pesca de credencials és un tipus d’atac molt utilitzat pels ciberdelinqüents. Els missatges de pesca de credencials semblen provenir d'organitzacions legítimes, com un departament de l'Administració o el teu banc. No obstant això, en realitat es tracta d'imitacions. Els correus

electrònics fraudulents redirigeixen a una pàgina web falsa per robar les credencials.

Imagina que arriba aquest correu electrònic:

- El correu sofisticat i escrit en català avisa d'una actualització del compte de correu corporatiu.

- L'enllaç redirigiria cap a un web on pren les credencials d’accés del correu.

Per aquest motiu és molt important verificar que el correu electrònic és de confiança i no sembla sospitós. En aquest cas era evident que no era així (mailto:xxx@cerdanyola.cat), ni amb la signatura corporativa de correu corresponent.

Un altre punt que has de tenir en compte és que el correu electrònic no és l'única eina vulnerable a la pesca de credencials. L'ús habitual del mòbil també ha portat a modalitats vinculats a l'ús de missatgeria instantània, SMS o, fins i tot, ús de la veu en les trucades.

Consells a fomentar per no caure víctima d'aquest tipus d'engany:

- No contestar en cap cas aquests correus.

- Precaució en seguir enllaços de correus, encara que siguin de contactes coneguts.

- Precaució a l’hora de rebre arxius adjunts de correus, encara que siguin de contactes coneguts no s'han d'obrir si no els esperem.

- No omplir en cap cas formularis de webs sospitosos que demanin la introducció de credencials.

Vídeo que es pot difondre per conscienciar usuaris: Parlem de… frau digital

![]()

vídeo 3

Exemple de pesca de credencials que suplantava la Generalitat de Catalunya i demanava credencials d'accés de l'adreça electrònica corporativa:

Recull de notícies que parlen de casos reals

- Quatre detinguts per una ciberestafa de 34.000 euros a una empresa. 🔗enllaç

- Claus per detectar sms que suplanten el BBVA. 🔗enllaç

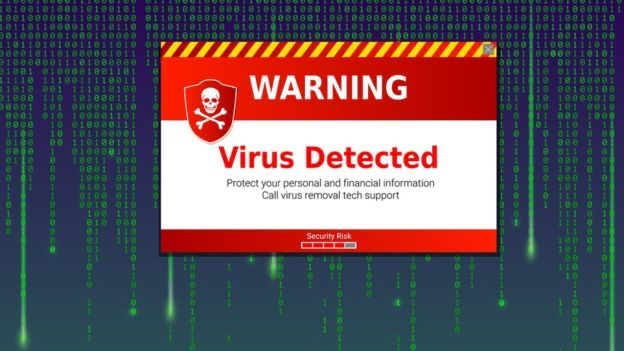

2.3 Programari de segrest

El programari de segrest (ransomware) és un tipus de programari maliciós, el qual, si infecta el teu ordinador, li donaria al ciberdelinqüent la capacitat, des d'una ubicació remota, de bloquejar, segrestar i/o xifrar els arxius de l'equip. Aleshores, el ciberdelinqüent podria exigir-te un rescat a canvi, per exemple, de la recuperació de tot allò que s'ha segrestat.

La via d’entrada del programari de segrest a l'ordinador pot ser un adjunt o un enllaç dins un correu electrònic o mitjançant el navegador (si es visita una pàgina web infectada amb aquest tipus de programari maliciós). També pot accedir al portàtil a través de la connexió a la xarxa.

Què cal recomanar per identificar una pesca de credencials o un programari de segrest?

Característiques en comú:

- És un missatge no esperat.

- Et presenta un problema que no sabies que tenies.

- Inclou terribles conseqüències i, fins i tot, amenaces per a tu o els teus.

- Es pot arreglar fent clic, però ha de ser ara.

N’hi ha que, un cop infecten la primera màquina, es propaguen a la resta d’equipaments connectats a la xarxa, sense cap intervenció per part dels usuaris, i exploten vulnerabilitats conegudes del programari.

El ‘ransomware’ és un codi maliciós molt perillós, ja que pot acabar xifrant o segrestant les carpetes compartides de la xarxa corporativa.

Què podem explicar per evitar que això succeeixi?

- Evitar l'ús de dispositius amb els permisos d'administrador. L'impacte a la xarxa podria ser més gran.

- Comprovar la procedència del correu electrònic, que sigui de confiança.

- Abstenir-se de respondre, obrir arxius adjunts i seguir o reenviar enllaços de correus d’origen sospitós.

- No habilitar les macros de Microsoft Office per evitar que arxius Word o Excel amb macros malicioses xifrin els equips.

- Emmagatzemar la informació a les carpetes de xarxa per garantir l’existència de còpies de seguretat.

- El dispositiu tecnològic emprat per teletreballar haurà de tenir instal·lat programari antivirus, eines de neteja de programari maliciós / programari espia (spyware) i una política activa de pegats d’actualització.

- Actualitzar les versions de programari de mòbils i tauletes corporatives periòdicament.

Habilitar les macros quan apareix la barra de missatges

Habilitar les macros quan apareix la barra de missatgesLa imatge que apareix a la barra de missatges quan hi ha macros a l'arxiu de Word o Excel rebut en un correu és un advertiment de seguretat. Quan habilitem el contingut donem confiança a l'arxiu.

Així mateix, si els dispositius (mòbils, tauletes, ordinador) són propis:

- Mantenir els antivirus actualitzats automàticament i programar escanejos periòdics.

- Fer regularment còpies de seguretat en diversos dispositius, tenint-ne en compte algun d'emmagatzemament extern que no estigui connectat a Internet i amb USB de forma contínua.

![]() Com protegir-nos davant atacs de virus informàtics (ransomware)

Com protegir-nos davant atacs de virus informàtics (ransomware)

vídeo 4

Recull de notícies que parlen de casos reals

- Ransomware, l’altra pandèmia.🔗enllaç

- Hackers russos ataquen el sistema informàtic de l'hospital Moisès Broggi🔗enllaç

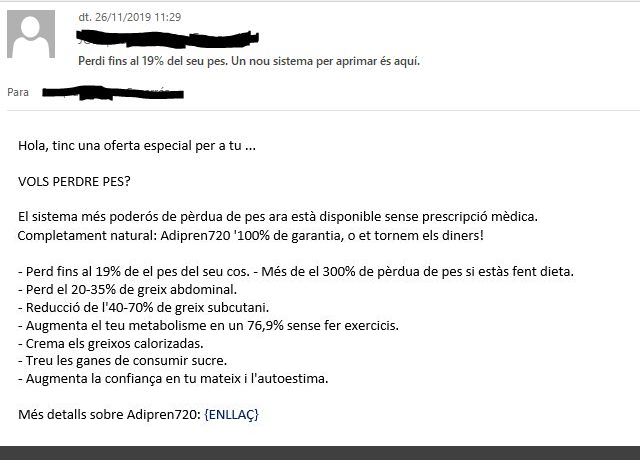

2.4 Correu brossa

Parlem de correu brossa (spam) quan s'abusa dels sistemes de missatgeria electrònica i s’envien missatges massius no sol·licitats de manera indiscriminada. La teva adreça electrònica, com la de la majoria, té un sistema de filtratge que impedeix que aquest tipus de correus ensorri la teva bústia, però en algunes ocasions aquest filtre no funciona de manera adequada i és important saber identificar el correu brossa. Els que fan correu brossa solen comprar bases de dades amb milers d'adreces electròniques per enviar publicitats i altres tipus de missatges, generalment enganyosos i molt molestos per als destinataris.

Exemple de correu brossa

Factors que cal tenir en compte:

- El correu brossa s'utilitza sovint per distribuir codi maliciós.

- Pots acabar eliminant correus electrònics importants confonent-los amb correu brossa.

- El correu brossa malbarata el temps.

- Cal notificar al SAU si detectem que el filtre de correu brossa no funciona correctament.

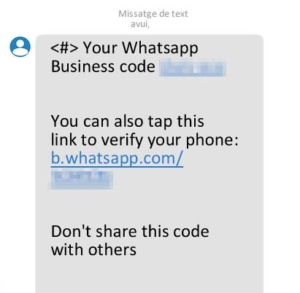

Missatges SMS on us arriba un codi de Whatsapp i no l’heu sol·licitat, pot ser per error o perquè algú està intentant apoderar-se del vostre compte. És important que estem atents i sospitem de SMS i missatges no esperats.

Missatges SMS on us arriba un codi de Whatsapp i no l’heu sol·licitat, pot ser per error o perquè algú està intentant apoderar-se del vostre compte. És important que estem atents i sospitem de SMS i missatges no esperats.

Augmenten les estafes per robatori de comptes

2.5 Navegació segura

Primer de tot, els navegadors web hauran d’estar actualitzats i configurats amb la darrera versió i pegats de programari, excepte en els casos que els aplicatius de l’entitat requereixin una versió específica per al seu correcte funcionament.

La navegació segura evita comprometre l'equip dels perills que hi ha a la xarxa. Cal fomentar algunes recomanacions per navegar de manera segura:

Procurar navegar per pàgines web que tinguin xifrat HTTPS, per evitar que un ciberdelinqüent pugui interceptar i interpretar la informació. El protocol HTTPS és visible a l’inici de l'URL del web.

- En el cas de fer ús de dispositius tecnològics corporatius, cal assegurar la desconnexió obligatòria amb el servidor de l’Administració de la Generalitat de Catalunya mitjançant processos que eliminin la possibilitat de reutilització de la sessió tancada un cop s’hagi finalitzat.

- Desactivar les característiques de recordar contrasenyes del navegador en els mitjans corporatius (i recomanable en els propis).

- A l’hora de compartir dades a la xarxa o comprar en línia, has d’assegurar-te que el web complexi els requisits següents: que tingui xifrat de dades HTTPS, que disposi d'una política de privacitat i que contingui algun segell de confiança que verifiqui un nivell adequat de seguretat al web.

- Activar l’opció d’esborrat automàtic de la informació registrada: històric de navegació, memòria cau, galetes, contrasenyes, sessions autenticades, etc. En el cas dels dispositius tecnològics propis emprats per teletreballar, cal fomentar que s'utilitzi el mode de "navegació privada", ja que aquest tipus de navegació no deixa traçabilitat.

- Procurar fer cas del que l’antivirus adverteix, ja que avisa quan detecta que un web és maliciós o de poca confiança. D'altra banda, has de vigilar de no ser enganyat pels avisos falsos que intenten suplantar aquesta eina de suport. Fomenteu que si s'usen dispositius tecnològics propis estiguin al dia amb les actualitzacions d'antivirus.

Evitar webs de poca confiança:

- Preveniu que es contrastin les notícies abans de difondre-les. Internet és ple de notícies falses i difondre-les podria provocar la desinformació del personal de l’organització.

- No descarregar extensions no autoritzades als navegadors web. Moltes s'han demostrat que contenen codi maliciós o vulnerabilitats de seguretat.

- Evitar ser enganyat per anuncis emergents (pop-up) maliciosos.

- Cal evitar les comunicacions d'igual a igual (peer-to-peer, sigla P2P) no controlades, com les aplicacions de descàrrega uTorrent o eMule, les quals són una font de codi maliciós i arxius sospitosos.

- No descarregar aplicacions mòbils falses o corruptes adquirides fora dels mercats oficials d’aplicacions (repositoris que no siguin de confiança o botigues no oficials). Per detectar si una aplicació és de confiança, baixada de Play Store o d'App Store, cal verificar el creador de l’aplicació i si hi ha un mínim de valoracions de descàrregues fetes.

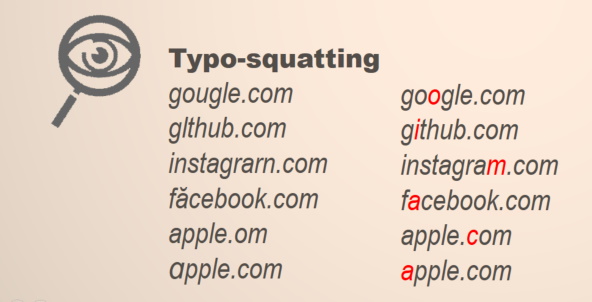

- Vigilar la suplantació d’identitat de webs. Sempre cal revisar que l'URL sigui correcte.

Els serveis més usats és preferible desar-los com a adreces d'interès.

Recull de notícies que parlen de casos reals

- WhatsApp, en el punt de mira dels ciberdelinqüents.🔗enllaç

- Elimina aquestes extensions de Chrome i Edge.🔗enllaç

2.6 Comunicar els incidents

- Per tal de prevenir incidents de pesca de credencials, si es troba un missatge sospitós, o en cas de dubte, evitar accedir i compartir la informació que contingui i cal comunicar-ho.

- Si en cas de fer ús de dispositius tecnològics corporatius detectes un incident de ciberseguretat, cal bloquejar o desconnectar de la xarxa intranet o extranet els aparells utilitzats per teletreballar, si aquests representen una amenaça per a l'Administració de la Generalitat de Catalunya.

- Si experimentes qualsevol incident relacionat amb la seguretat de la informació, és molt important que ho notifiquis al SAU.

- Comunicar-ho és molt important pel que fa a la continuïtat de l'organització i evitar que incidents similars es repeteixin entre els vostres companys.

D'acord amb el procediment de gestió d'incidents, recordeu que s'han de notificar totes les incidències que afectin la informació a:

![]() 900 828 282 (servei de 24 hores, 7 dies a la setmana).

900 828 282 (servei de 24 hores, 7 dies a la setmana).

Recordeu aquests canals en el Pla personal de treball dels teletreballadors.

↑ Inici del bloc | ↑ Índex de la unitat

[FINAL DE BLOC] ⚠️ 2. Les precaucions pel que fa als riscos en l’ús de les eines TIC bàsiques

3. Com s'han de gestionar dades personals, garantir la continuïtat i evitar pèrdues d'informació

3.1 Dades personals i mesures de ciberseguretat

3.2 On cal evitar compartir les dades

3.3 Les categories especials de dades

3.4 Com xifrar les dades

3.5 Notificació d’incidències

3.6 On trobar la informació

3.7 Com protegir la informació digitalitzada

3.8 Recuperació de la informació. Còpies de seguretat

3.9 Ús de suports USB i dispositius mòbils

3.1 Dades personals i mesures de ciberseguretat

Qualsevol informació relativa que t’identifiqui o que et faci identificable és una dada de caràcter personal. Encara que no tinguem el nom i cognoms d'una persona, disposem d'informació suficient per poder arribar a identificar-la.

Les dades personals engloben dades identificatives:

- de característiques personals

- de circumstàncies socials

- acadèmiques i professionals

- d'ocupació

- econòmiques i financeres.

I també inclouen dades més sensibles com ara:

- Dades d'especial protecció: dades de salut, opinions polítiques, afiliació sindical, violència de gènere, vida i orientació sexual, etc.

- Dades biomètriques, obtingudes d'un tractament tècnic: imatges facials de reconeixement, dactilars, etc.

- Dades genètiques, que són úniques per a cada persona.

La persona treballadora és responsable de seguir les recomanacions d’ús i les normes de seguretat per donar compliment al marc normatiu vigent. És responsable de la seguretat de les dades personals que tracta i de seguir els procediments establerts per donar compliment a la normativa segons els tractaments de dades establerts.

El tractament de dades, segons el RGPD, és l'operació o el conjunt d’operacions que duem a terme sobre les dades personals, com ara quan les consultem, registrem o comuniquem.

Si fins fa poc temps la legislació establia un catàleg de mesures de ciberseguretat que s'havien d'aplicar en virtut de la naturalesa i les finalitats de les dades, el RGPD i l'aplicació de la nova LOPDGDD obliga a fer una valoració dels riscos dels tractaments de dades i, en virtut d'aquesta, a través d'un enfocament basat en la proporcionalitat, adoptar les mesures de ciberseguretat adients.

- d'organització

- de gestió

- de protecció.

Adreçar-se al responsable de seguretat de la informació del Departament (RSI)

Entre les seves funcions destaquen actuar com a enllaç entre els diferents serveis de ciberseguretat que des de l’Agència de Ciberseguretat de Catalunya es despleguen i operen per tal d’assegurar els sistemes d’informació i les telecomunicacions dels departaments.

Adreçar-se al responsable de seguretat de la informació del Departament (RSI)

Entre les seves funcions destaquen actuar com a enllaç entre els diferents serveis de ciberseguretat que des de l’Agència de Ciberseguretat de Catalunya es despleguen i operen per tal d’assegurar els sistemes d’informació i les telecomunicacions dels departaments.

![]() Revisa privacitat

Revisa privacitat

vídeo 5

Recull de notícies que parlen de casos reals

- Una vulnerabilitat de TikTok exposa dades de mil·lions d'usuaris de tot el món. 🔗enllaç

- Accidents que posen en perill les dades corporatives durant el teletreball.🔗enllaç

3.2 On cal evitar compartir les dades?

De vegades, no te n’adones i comparteixes informació involuntàriament amb persones o en zones inadequades, i aquesta informació es pot veure compromesa.

Per exemple, cal evitar parlar de feina quan quedes per esmorzar o dinar amb companys, o en espais com ara un ascensor: alguna persona podria aprofitar aquesta fuita d’informació no intencionada.

D'altra banda, també cal mantenir el secret professional com a membre d’una institució pública i, per tant, evitar parlar d’assumptes concrets de treball en determinats llocs.

Tampoc no s'haurien d’emmagatzemar dades a programari no autoritzat, com pot ser el cas de Dropbox (no és un proveïdor de núvol autoritzat): quan compartim informació a través d'aquest servei, perdem la traçabilitat de les dades i mai no podem estar segur de com es tracten.

A l’hora de compartir informació amb persones internes o externes al teu departament, ho has de fer amb les eines que aquest et proporciona, ja que, igual que en el cas anterior, es perd la traçabilitat de la informació i poses en perill les dades.

Cal advertir que no s'han d’utilitzar adreces electròniques que no siguin de l’organització per enviar dades confidencials. Si per motius de seguretat el correu electrònic no deixa enviar dades a certs contactes externs a l’organització, és per algun motiu de seguretat establert al Departament i no s’ha d’infringir. Si cal compartir dades amb un contacte bloquejat, s'ha de parlar amb el responsable de tractament de la informació perquè ho autoritzi o determini com cal fer-ho.

3.3 Les categories especials de dades

Les dades personals tenen moltes categories que cal considerar:

- identificatives

- de característiques personals

- de circumstàncies socials

- acadèmiques i professionals

- d'ocupació

- econòmiques i financeres.

Les dades que estan protegides especialment,

i que ara s'anomenen "categories especials de dades", són:

- dades especialment protegides

- dades biomètriques

- dades genètiques.

- Nom i dades de contacte de la persona responsable del tractament i del delegat o delegada de protecció de dades

- Òrgan administratiu responsable

- Descripció de les categories de persones interessades i de les categories de dades personals

- Finalitat de l'activitat de tractament

- Categories de persones destinatàries a les quals es poden comunicar les dades personals

- Terminis establerts de supressió de les dades

- Llistats de països transferències fora de l’Espai Econòmic Europeu

- Mesures tècniques i organitzatives de seguretat aplicables

- Base legal que habilita a fer el tractament.

Es recomana explicitar quines mesures tècniques i organitzatives s'han establert en el Pla personal de treball del teletreballador per a cadascuna de les activitats de tractament de dades associades.

Cal notificar-ho abans de les 72 hores!:

- a les persones afectades

- al delegat o la delegada de protecció de dades del Departament.

Trobareu les dades de contacte en l'apartat de Protecció de dades del web del Departament de gencat.cat.

Anar al web del Departament > Menú Departament > Apartat Protecció de dades

Recull de notícies que parlen de casos reals

- L'Audiencia Nacional fixa la protecció de les dades del dopatge dels esportistes. 🔗enllaç

- Sis mil·lions de multa a CaixaBank pel tractament il·lícit de les dades dels seus clients. 🔗enllaç

3.4 Com xifrar les dades

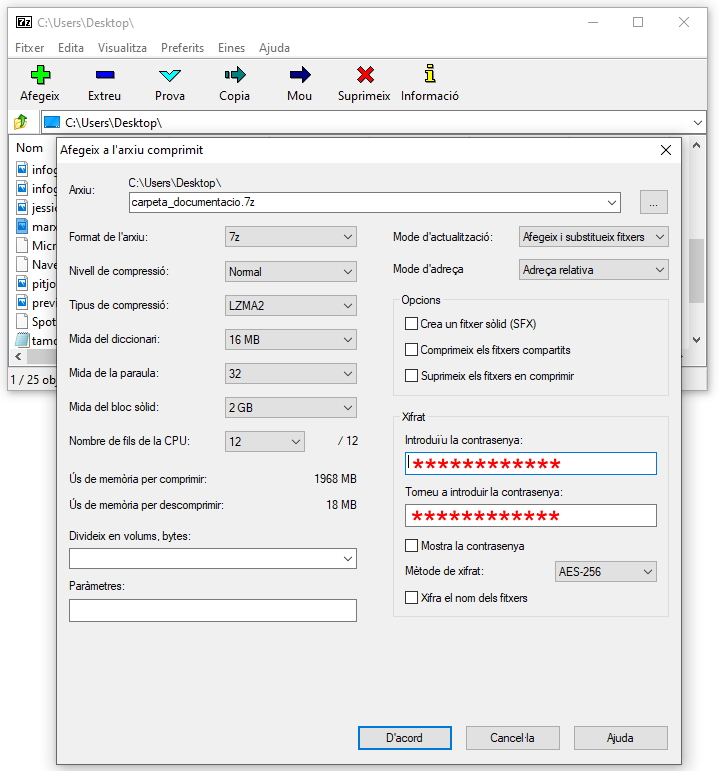

És important fomentar el xifratge (encriptació) de dades quan no hi ha més remei que enviar informació sensible o confidencial per correu electrònic, ja que podrien interceptar-la o podríem enviar informació confidencial a alguna persona no autoritzada sense adonar-nos-en. Per tant, s'ha de xifrar la informació i comunicar personalment a la persona involucrada a través d'un mitjà diferent al de l'enviament de les dades, la contrasenya per desxifrar la informació.

1. Comprimir arxius amb contrasenya d’accés

Usa opcions de xifrat de 7Z, WinRAR o WinZIP quan hagis d'enviar per correu o per moure informació a través de llapis de memòria USB expressament autoritzats.

Com fer-ho?

- Selecciona un fitxer a xifrar (.doc, .xls, etc.).

- Opció: Afegir a 7Z > Afegir al fitxer > Tria Format de l'arxiu > Xifratge.

- > Introduïu la contrasenya i torneu a introduir la contrasenya per a la verificació.

- Especifica una contrasenya d’obertura segura (com més llarga, més segura).

- Es crea un arxiu nou empaquetat i xifrat que ja pots annexar al correu.

- Requereix que enviïs prèviament la contrasenya de xifratge i desxifratge a les persones que hauran de poder accedir a la informació. Aquest enviament, l'has de fer per un mitjà no informàtic (telèfon, SMS, en mà, per correu en sobre tancat i lacrat, etc.).

- Per recordar la contrasenya usa un gestor de contrasenyes, per exemple, KeePass Password Safe.

- Transferència segura per garantir la traçabilitat dels accessos a les dades de nivell alt (vigila les extraccions de dades de les aplicacions).

Hi ha un petit tutorial de com funciona a 7zip-es.updatestar.com.

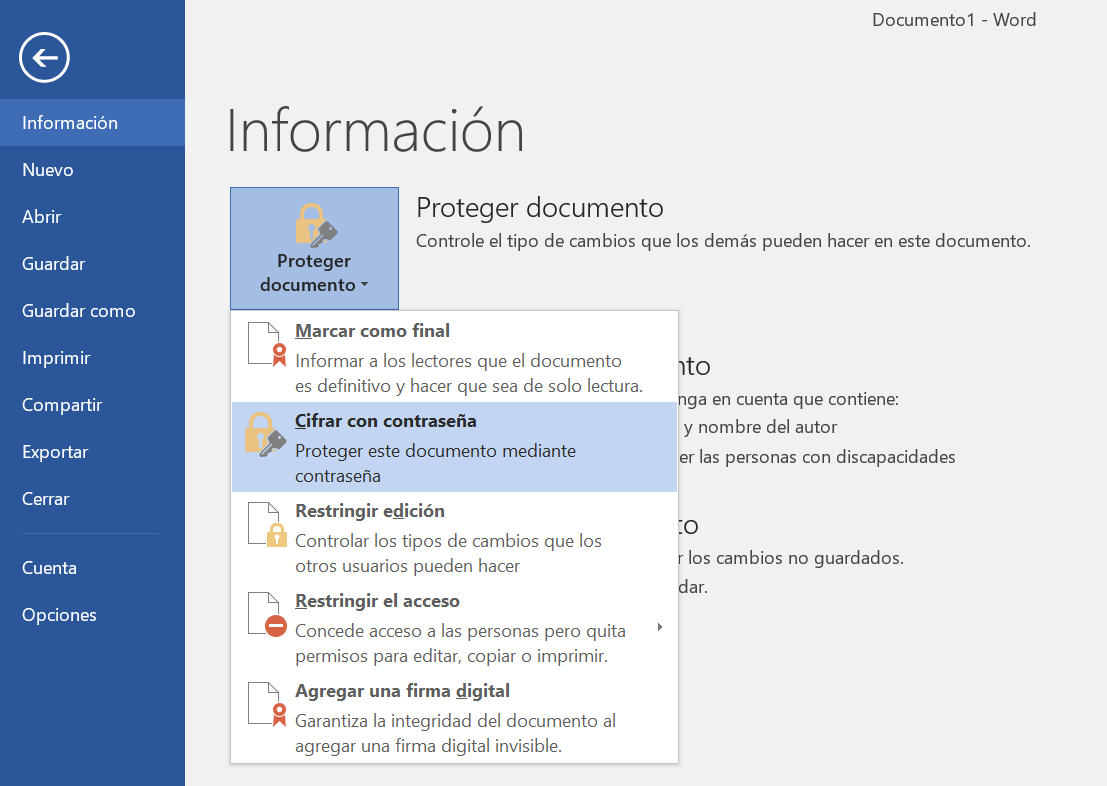

2. Xifrar els documents de Microsoft Office amb les eines que et facilita

Les versions més recents de l'Office de Windows permeten el xifratge d'informació en el document mateix.

Com fer-ho?

- Opció: Fitxer > Informació > Protegeix el document > Xifra-ho amb contrasenya.

- Introdueix la contrasenya a la pantalla i torna a introduir-la per a la verificació.

- Especifica una contrasenya d’obertura segura (vegeu l'apartat "Contrasenyes") a la pantalla següent. Verifica la contrasenya.

- Requereix que enviïs prèviament la contrasenya de xifratge i desxifratge a les persones que hauran de poder accedir a la informació. Aquest enviament, l’has de fer per un mitjà no informàtic (telèfon, SMS, en mà, per correu en sobre tancat i lacrat, etc.).

3. Xifrat de dispositiu mòbil corporatiu En cas d'usar un dispositiu mòbil corporatiu, si es requereix la inclusió de mecanismes addicionals de xifrat, l’usuari ha de sol·licitar-lo a través del SAU.

3.5 Notificació d’incidències

Un incident és qualsevol situació en la qual les eines mitjançant les quals es poden fer els processos de negoci (activitat habitual diària) es veuen degradades o, fins i tot, sense possibilitat d’operació.

- Pèrdua de dispositiu, en cas de pèrdua o robatori.

- Pèrdua de credencials.

- Virus.

Un dels aspectes clau per garantir l’èxit de la gestió i la solució dels incidents és la rapidesa amb què es detecten i es notifiquen les incidències. Per això cal conèixer, en primera instància, quan s'experimenta una incidència, saber amb qui cal posar-se en contacte i per quin canal.

En cas d’incident de ciberseguretat s’ha de desconnectar de la xarxa el mitjà tecnològic i notificar-ho a través del Procediment de notificació d’incidents de ciberseguretat. En cas de pèrdua o robatori d'un dispositiu digital d'ús habitual, a més, s’ha de presentar una denúncia davant dels cossos de seguretat i, si es tracta d'un dispositiu digital corporatiu lliurar-ne una còpia a l’organisme competent.

Un cop l’afectat hagi presentat la comunicació i/o denúncia, els responsables TIC i/o l’Agència de Ciberseguretat de Catalunya podran prendre les mesures adients per protegir la informació dels dispositius digitals (per exemple, l'esborrat de les dades dels dispositius).

Servei d'Atenció a l'Usuari:

https://pautic.gencat.cat/

sau.tic@pautic.gencat.cat

![]() 900 828 282.

900 828 282.

En adreçar-se al SAU-Remedy, totes les peticions s’han de demanar a partir de tres categories generals:

- Avaria o mal funcionament: per reportar incidències.

- Necessito saber: per fer consultes.

- Necessito demanar: per fer sol·licituds.

Cal seguir les instruccions del Catalonia-CERT de l’Agència de Ciberseguretat de Catalunya en cas de detecció d’incidents de ciberseguretat.

Cal seguir les instruccions del Catalonia-CERT de l’Agència de Ciberseguretat de Catalunya en cas de detecció d’incidents de ciberseguretat.

Recull de notícies que parlen de casos reals

- Barcelona, la capital del mòbil on cada dia es roben almenys cent telèfons. 🔗enllaç

3.6 On trobar la informació?

La informació es pot reflectir en diversos formats, que has de poder tractar, classificar, arxivar i emmagatzemar, seguint les mesures de seguretat adients, segons la confidencialitat de la informació continguda.

Cal recordar que ens hem d'abstenir de tractar i emmagatzemar informació de la Generalitat de Catalunya en el disc local o en suports externs a través dels mitjans tecnològics emprats per teletreballar. Només pots emmagatzemar la informació en els espais habilitats per l'organisme competent.

Així mateix, has de tenir ben present que tampoc no pots fer còpies de seguretat en local de la informació de l’organisme competent en els mitjans tecnològics emprats per teletreballar.

- Format digital: qualsevol document que tractis amb l’estació de treball, correu electrònic, dades que consultis o introdueixis en aplicacions corporatives, documents escanejats, etc.

- Format no digital: qualsevol document en suport paper com ara factures, informes, llibres, tríptics, carnets, dossiers, cartes, notificacions, formularis, etc.

La informació digital cal que sigui tractada, editada i emmagatzemada a les carpetes de xarxa, al gestor de continguts i a les aplicacions que el teu departament posa a la teva disposició.

Si el mitjà tecnològic és corporatiu, cal assegurar-se, preguntant a l'Àrea TIC, que els discs durs estan dotats dels mecanismes de xifratge corresponents.

3.7 Com protegir la informació digitalitzada

Quan vols protegir la informació no digitalitzada, cal que tinguis en compte tant l’emmagatzemament de la informació com la manera en què aquesta és transmesa.

Tant en la transmissió d’informació com en l’emmagatzemament, sempre cal que utilitzis les aplicacions i eines corporatives, que estan dissenyades tenint en compte els aspectes de seguretat adients.

És important que no s'utilitzin correus personals per transmetre informació confidencial i que sempre s'intenti emmagatzemar-la en alguna ubicació a la xarxa corporativa (per exemple, servidor de fitxers corporatiu, aplicacions corporatives, etc.) en lloc d’emmagatzemar-la en els equips dels teletreballadors (disc dur de l’ordinador) o en un suport extraïble (DVD, memòria USB, disc dur extern, etc.). Les eines de l'O365 permeten un emmagatzemament temporal però no definitiu, i cal tenir-ho en compte.

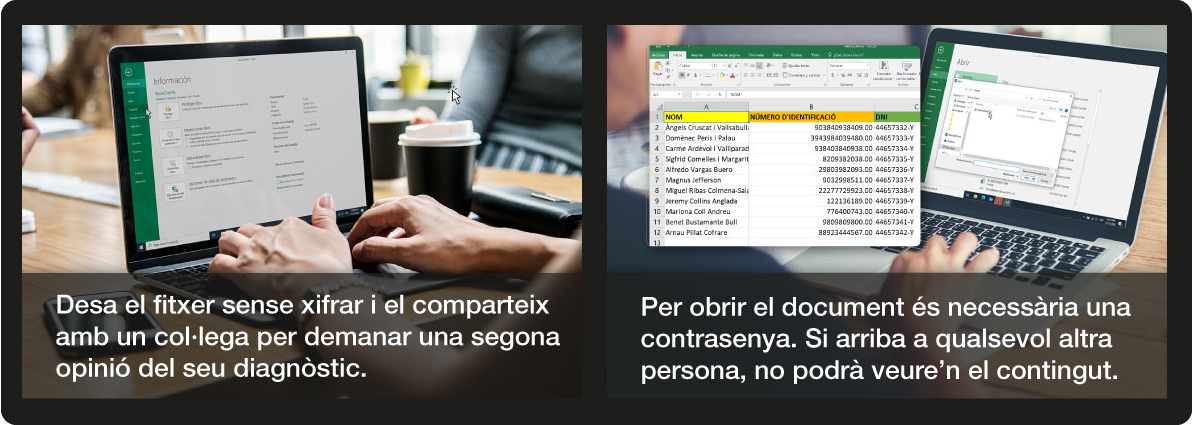

Has enviat algun document amb dades confidencials?

Per exemple tens un fitxer d'un diagnòstic mèdic que cal confirmar i cal enviar-lo per correu.

Per enviar documents amb informació sensible, assegura’t que estiguin protegits amb contrasenya. Només el destinatari que tu triïs en tindrà accés. Envia'ls la contrasenya per un canal diferent (per exemple, un SMS o una trucada)

Per enviar documents amb informació sensible, assegura’t que estiguin protegits amb contrasenya. Només el destinatari que tu triïs en tindrà accés. Envia'ls la contrasenya per un canal diferent (per exemple, un SMS o una trucada)

3.8 Recuperació de la informació. Còpies de seguretat

La informació digital que contenen els sistemes informàtics és sensible a ser modificada, esborrada o corrompuda per error humà, o de manera malintencionada. D'aquesta manera, les aplicacions corporatives o les persones que hagin d'utilitzar aquesta informació sensible no la podran fer servir.

Per tal d’evitar costos en la recuperació de la informació digital (de vegades, fins i tot, és impossible), cal fer còpies per emmagatzemar-la periòdicament en algun sistema diferent, que no estigui exposat a les mateixes amenaces de manera simultània.

Les còpies de seguretat es fan de tota la informació continguda en carpetes de la xarxa corporativa (o en espais d'emmagatzemament habilitats en l'Office 365, que permeten sincronització, versions de documentació anterior, mantenir durant un temps els arxius esborrats, etc.). Per això cal recordar que és important abstenir-se de guardar en aquests espais continguts personals que no tenen relació amb la funció professional.

A més, cal abstenir-se de fer còpies de seguretat en local de la informació de l’organisme competent en els dispositius tecnològics emprats per teletreballar. De forma excepcional i només en el dispositiu digital corporatiu es podran emmagatzemar els arxius i fitxers que provinguin de la rèplica o sincronització de la informació desada en els serveis corporatius.

En cas d’haver de recuperar informació per pèrdua d’integritat, corrupció o per haver estat xifrada per un virus, podeu demanar al SAU una recuperació de dades amb data anterior a la pèrdua i, un cop recuperada, fer els canvis necessaris per poder deixar novament la informació totalment actualitzada. És important que consulteu i conegueu els procediments de restauració de les dades a aquest efecte.

En cas d’haver de recuperar informació per pèrdua d’integritat, corrupció o per haver estat xifrada per un virus, podeu demanar al SAU una recuperació de dades amb data anterior a la pèrdua i, un cop recuperada, fer els canvis necessaris per poder deixar novament la informació totalment actualitzada. És important que consulteu i conegueu els procediments de restauració de les dades a aquest efecte.

3.9 Ús de suports USB i dispositius digitals propis

L’ús de dispositius d’emmagatzematge extern queda limitat a les a dades que tinguin caràcter públic. El seu ús en la resta de casos serà excepcional, quan no es pugui utilitzar l’equipament assignat a l’empleat o bé accedir als espais o serveis corporatius, i en tot cas d’acord amb les instruccions de ciberseguretat vigents.

Existeixen eines alternatives com ara Veracrypt (en aquest enllaç hi ha un petit tutorial de com usar-lo).

Existeixen eines alternatives com ara Veracrypt (en aquest enllaç hi ha un petit tutorial de com usar-lo).

Aquests mètodes de xifratge estan disponibles per a les persones usuàries de l’Administració. En cas que sigui necessari, cal que la persona interessada es posi en contacte amb el responsable TIC del Departament o el SAU.

A l'últim, dispositius digitals propis, requereixen manteniment, configuració i actualització si volem accedir de manera segura a les eines de treball.

Cal seguir algunes recomanacions per als dispositius mòbils:

- Actualització del sistema operatiu i de les aplicacions a les últimes versions, atès que les versions no actualitzades són més susceptibles de tenir vulnerabilitats que podrien ser aprofitades per codis maliciosos (Malware).

- Establir el bloqueig automàtic en un minut. Es recomana també treure les notificacions d'aplicacions del primer pla.

- Ús d'un PIN de desbloqueig credencial per accedir al dispositiu.

- Vigilar els permisos que s'atorguen a les aplicacions instal·lades.

- En cas de tenir dispositiu mòbil corporatiu, no s'ha d'alterar la configuració predefinida d'acord amb els estàndards tècnics i requeriments de negoci, així com la configuració d’arrencada.

- Cal evitar realitzar comunicacions d’informació, sobretot aquelles que continguin dades de caràcter personal i aquelles classificades com a confidencials o sensibles, a través del dispositiu mòbil, llevat que aquestes estiguin configurades amb mecanismes que garanteixin el xifrat de les comunicacions.

Els responsables TIC i de ciberseguretat poden requerir modificar la configuració del dispositiu digital per garantir la seguretat i la privadesa, així com per facilitar l’accés als recursos corporatius. Les condicions d’ús dels dispositius digitals propis es fixen per l’Administració mitjançant els serveis de gestió TIC i de ciberseguretat i requereixen de la seva acceptació expressa per part de l’empleat que teletreballarà.

![]() Parlem de… dispositius al dia

Parlem de… dispositius al dia

vídeo 6

↑ Inici del bloc | ↑ Índex de la unitat

[FINAL DE BLOC] 🔐 3. Com s'han de gestionar dades personals, garantir la continuïtat i evitar pèrdues d'informació

Normativa aplicable

- Llei orgànica 3/2018, de 5 de de desembre, de protecció de dades personals i garantia dels drets digitals.

- Reglament (UE) 2016/679 del Parlament i del Consell, de 27 d'abril de 2016, relatiu a la protecció de les persones físiques pel que fa al tractament de dades personals i a la lliure circulació d'aquestes dades.

- Apartats de Protecció de dades dels webs de Departaments de gencat.cat.

Anar al web del Departament > Menú Departament > Apartat Protecció de dades. Per exemple,Protecció de dades del Departament de Justícia

- Apartats de Protecció de dades, Procediments, Seguretat, Serveis TIC o Informàtica de les intranets dels departaments.

Anar a la intranet del Departament > Menú Departament > Apartat Normativa > Pestanya Procediments.

- Normes de ciberseguretat per a la prestació de serveis en la modalitat de teletreball de l'Agència de Ciberseguretat de Catalunya (12 de març de 2020).